本文档旨在指导IrisCloud系统管理员和组织管理员配置网络访问控制策略,通过设置白名单(允许访问)或黑名单(拒绝访问)规则,实现对网络流量的精细化管理,提升网络安全性。

完成本文档操作后,您将能够:

理解网络访问控制策略的工作原理

创建和管理访问控制规则

配置基于源地址、目的地址、端口和协议的访问策略

实现网络资源的安全隔离和访问控制

在开始配置网络访问控制策略之前,请确保满足以下条件:

拥有IrisCloud系统管理员或组织管理员账户

已成功登录IrisCloud运营管理系统(https://controller.iris-cloud.cn)

已成功添加并启用至少一个网关节点

已创建并启用虚拟网络

网关状态正常(在线状态)

网桥地址已正确配置

明确需要控制的源IP地址段

明确需要保护或限制的目标IP地址(网桥地址)

确定需要控制的端口号和协议类型

规划好访问控制策略名称

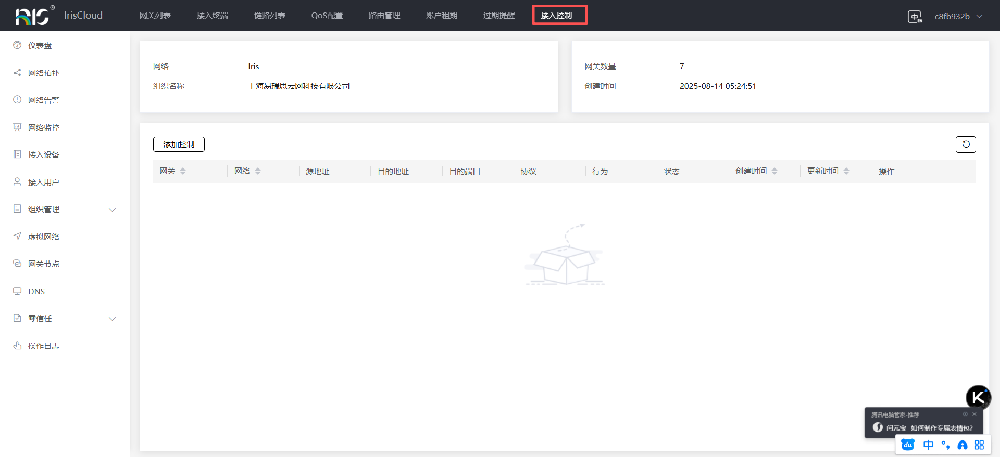

步骤1:登录IrisCloud运营管理系统后,在左侧导航栏中定位到「虚拟网络」模块

步骤2:点击目标虚拟网络名称,进入网络详情页面

步骤3:在网络详情页面顶部导航栏中,点击「接入控制」标签页

提示:您也可以通过主菜单直接访问「接入控制」功能模块

黑名单策略用于阻止特定来源访问指定资源,是最常用的安全防护手段。

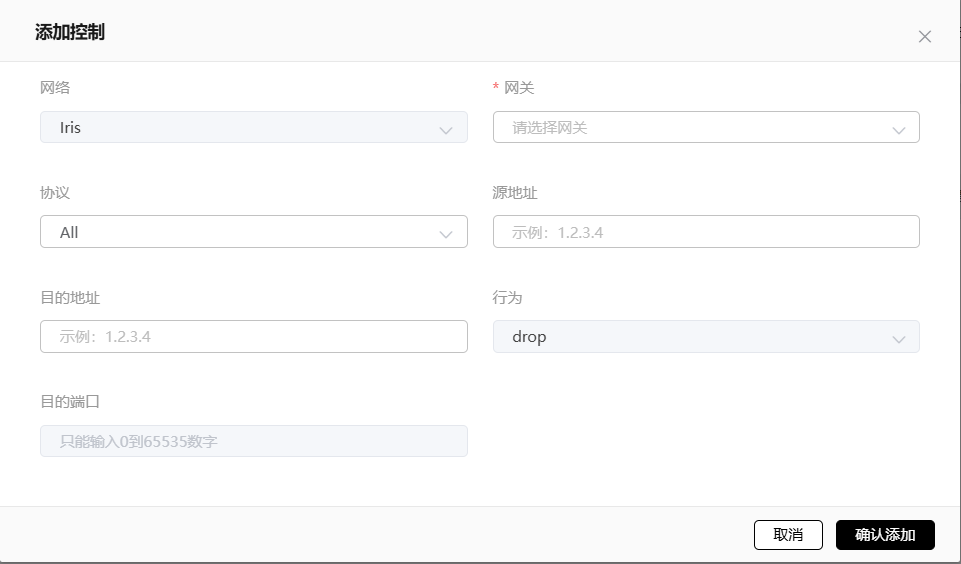

步骤1:在接入控制页面,点击左上角【❶ 添加接入控制】按钮

步骤2:在弹出的配置窗口中,填写以下信息:

配置项 | 说明 | 示例值 | 是否必填 |

接入控制名称 | 策略的标识名称,建议使用有意义的命名 | "禁止外网访问数据库" | ✓ 必填 |

网关 | 自动显示当前选择的网关 | Gateway-01 | ✓ 必填 |

网络 | 选择该网关下已存在的虚拟网络 | VNet-Production | ✓ 必填 |

源地址 | 需要控制的来源IP地址 | 192.168.1.0/24 | ✗ 可选 |

源端口 | 来源端口号 | 8080 | ✗ 可选 |

目的地址 | 需要保护的目标网桥地址 | 10.0.1.100 | ✓ 必填 |

目的端口 | 目标端口(留空则控制所有端口) | 3306 | ✗ 可选 |

协议 | 选择协议类型 | TCP | ✓ 必填 |

行为 | 执行动作 | ✓ Drop(拒绝) | ✓ 必填 |

步骤3:配置示例说明

配置示例一:阻止特定网段访问数据库服务器 - 名称:禁止外网访问MySQL - 源地址:192.168.100.0/24 - 目的地址:10.0.1.100(数据库服务器网桥地址) - 目的端口:3306 - 协议:TCP - 行为:Drop

配置示例二:阻止所有外部访问特定服务器 - 名称:全面禁止访问文件服务器 - 源地址:留空(匹配所有来源) - 目的地址:10.0.1.200 - 目的端口:留空(控制所有端口) - 协议:ALL - 行为:Drop

步骤4:点击【❷ 确认添加】按钮,保存黑名单策略

端口配置对访问控制的精细程度至关重要:

端口设置 | 控制范围 | 使用场景 |

留空(默认为0) | 控制所有端口 | 完全阻止访问目标主机 |

单个端口(如5201) | 只控制该端口 | 阻止特定服务(如数据库、Web等) |

多规则组合 | 控制多个端口 | 分别创建多条规则控制不同端口 |

配置示例:

仅阻止SSH访问 - 目的端口:22 - 协议:TCP 其他端口服务不受影响 阻止所有服务访问 - 目的端口:留空 - 协议:ALL 该主机所有端口均被阻止

根据实际需求选择合适的协议类型:

协议类型 | 适用场景 | 说明 |

ALL | 控制所有协议流量 | 最严格的控制方式 |

TCP | 控制TCP协议流量 | 适用于HTTP、HTTPS、SSH、数据库等 |

UDP | 控制UDP协议流量 | 适用于DNS、VPN、视频流等 |

查看策略列表:

接入控制页面会显示所有已配置的策略

支持按网关、网络、创建时间、更新时间排序

修改策略:

点击策略右侧【修改】按钮

修改相关参数后点击确认

删除策略:

点击策略右侧【❸ 删除】按钮

在确认对话框中点击确定

排序和筛选:

可以根据网关、网络、创建时间、更新时间对接入控制策略进行排序

便于快速定位和管理大量策略

配置完成后,应呈现以下效果:

✓ 黑名单策略生效:

被阻止的源地址无法访问目标地址的指定端口

网络连接请求被拒绝,返回超时或拒绝错误

未被明确阻止的访问仍可正常通过

✓ 策略显示状态:

在接入控制列表中可以看到新添加的策略

策略信息完整显示(名称、网关、网络、地址、端口、协议等)

可对策略进行修改和删除操作

测试步骤:

1.从被限制的源地址尝试访问目标资源

2.验证访问是否被正确阻止

3.从未被限制的地址测试访问

4.确认正常访问不受影响

测试命令示例:

# 测试TCP端口连接 telnet 10.0.1.100 3306 # 测试网络连通性 ping 10.0.1.100 # 测试特定服务访问 curl http://10.0.1.100:8080

测试场景 | 预期结果 |

黑名单源访问被阻止端口 | 连接超时或拒绝 |

黑名单源访问未限制端口 | 连接成功(如果仅限制特定端口) |

白名单源访问资源 | 连接成功 |

未定义规则的访问 | 默认允许通过 |

最小权限原则:只开放必要的访问权限

清晰命名:使用描述性的策略名称,便于管理

分层控制:根据网络分层设置不同级别的控制策略

定期审查:定期检查和更新访问控制策略

重要提醒:

1.谨慎配置全局拒绝规则:避免误配置导致合法流量被阻断

2.测试后再应用:在生产环境应用前,先在测试网络验证

3.保留管理访问:确保管理员仍可访问关键系统

4.文档记录:记录每条规则的用途和创建原因

5.避免冲突:注意规则之间的优先级和冲突情况

如果策略未按预期生效,请检查:

✓ 网关状态是否在线

✓ 虚拟网络是否已启用

✓ 目的地址(网桥地址)是否正确

✓ 协议和端口配置是否匹配实际流量

✓ 是否存在其他防火墙或安全设备规则冲突

虚拟网络管理

网关节点配置

QoS流量控制

路由管理配置

零信任应用策略

参数名称 | 是否必填 | 默认值 | 说明 |

接入控制名称 | 是 | 无 | 策略标识 |

网关 | 是 | 自动选择 | 所属网关 |

网络 | 是 | 无 | 虚拟网络 |

源地址 | 否 | 空(所有) | 来源IP |

目的地址 | 是 | 无 | 目标网桥地址 |

目的端口 | 否 | 0(所有端口) | 目标端口号 |

协议 | 是 | 无 | ALL/TCP/UDP |

行为 | 是 | 无 | Drop(拒绝)/Accept(允许) |

服务类型 | 端口号 | 协议 | 说明 |

SSH | 22 | TCP | 远程登录服务 |

HTTP | 80 | TCP | Web服务 |

HTTPS | 443 | TCP | 加密Web服务 |

MySQL | 3306 | TCP | 数据库服务 |

PostgreSQL | 5432 | TCP | 数据库服务 |

Redis | 6379 | TCP | 缓存服务 |

MongoDB | 27017 | TCP | NoSQL数据库 |

RDP | 3389 | TCP | Windows远程桌面 |

DNS | 53 | UDP | 域名解析服务 |

FTP | 21 | TCP | 文件传输服务 |

场景一:保护生产数据库

需求:只允许应用服务器访问数据库,阻止其他所有访问 配置方案: 1. 创建规则"拒绝外部访问数据库" - 源地址:留空(匹配所有) - 目的地址:10.0.1.10(数据库服务器) - 目的端口:3306 - 协议:TCP - 行为:Drop 2. 在应用服务器层面配置白名单(防火墙规则)

场景二:限制特定网段访问

需求:禁止访客网络访问内部办公系统 配置方案: - 源地址:192.168.200.0/24(访客网段) - 目的地址:10.0.2.100(办公系统服务器) - 目的端口:留空 - 协议:ALL - 行为:Drop

场景三:阻止所有外网访问内网服务器

需求:完全隔离内网服务器,禁止外部访问 配置方案: - 源地址:0.0.0.0/0(所有外网地址) - 目的地址:10.0.3.0/24(内网服务器网段) - 目的端口:留空 - 协议:ALL - 行为:Drop

场景四:仅开放特定服务端口

需求:Web服务器仅开放80和443端口,其他端口全部关闭 配置方案: 1. 规则一:拒绝所有访问 - 目的地址:10.0.4.10 - 目的端口:留空 - 协议:ALL - 行为:Drop 2. 通过上层防火墙允许80和443端口访问

基础黑名单模板:

接入控制名称: [描述性名称] 网关: [选择目标网关] 网络: [选择虚拟网络] 源地址: [来源IP/网段或留空] 源端口: [留空] 目的地址: [网桥地址] 目的端口: [端口号或留空控制所有] 协议: [TCP/UDP/ALL] 行为: Drop

完全阻断模板:

接入控制名称: 完全阻断-[服务器名称] 源地址: [留空] 目的地址: [目标服务器网桥地址] 目的端口: 0 协议: ALL 行为: Drop

特定端口阻断模板:

接入控制名称: 阻断[服务名]-[端口] 源地址: [来源网段] 目的地址: [目标服务器网桥地址] 目的端口: [具体端口号] 协议: TCP 行为: Drop

A:请按以下顺序排查:

1.确认网关状态为在线

2.检查虚拟网络是否已启用

3.验证目的地址(网桥地址)是否正确

4.确认策略已成功保存到列表中

5.检查是否有其他策略冲突

6.等待1-2分钟让策略完全生效

A:在IrisCloud系统中,两者效果相同,都表示匹配所有来源地址。留空是推荐做法,更简洁明了。

A:可以。系统会按照规则匹配,建议遵循以下原则:

从具体到一般配置规则

特定规则优先级高于通用规则

避免规则之间产生冲突

A:IrisCloud接入控制主要提供黑名单功能。如需白名单机制,建议:

1.在IrisCloud层配置默认拒绝规则

2.在服务器防火墙层配置允许特定来源访问

3.结合多层安全策略实现白名单效果

A:效果相同,都表示控制所有端口。系统默认将留空处理为0。

A:当前版本需要手动配置每条规则。如有大量规则需要配置,建议:

使用统一的命名规范

记录配置模板便于批量创建

定期备份策略配置信息

A:

选择ALL:一条规则控制所有协议流量,配置简单

分别配置:可以对不同协议实施不同策略,更精细化

A:无法直接恢复已删除规则,建议:

删除前再次确认

对重要规则做好文档记录

定期导出或截图保存配置信息

A:系统对规则数量没有硬性限制,但建议:

保持规则数量在合理范围(建议不超过50条)

定期清理无效规则

使用清晰的命名便于管理

A:是的,规则修改后会在1-2分钟内生效。建议在业务低峰期进行修改操作。

通过本文档,您已经学会了如何在IrisCloud平台上配置网络访问控制策略。接入控制是网络安全的重要防线,合理配置可以有效保护您的网络资源。

关键要点回顾:

接入控制主要用于实现黑名单(拒绝访问)功能

目的地址必须填写正确的网桥地址

端口留空表示控制所有端口,填写具体端口只控制该端口

协议可选择ALL、TCP或UDP

使用Drop行为拒绝符合条件的流量

源地址留空表示匹配所有来源

下一步建议:

1.在测试环境验证配置效果

2.逐步将策略应用到生产环境

3.建立策略变更管理流程

4.定期审计和优化访问控制规则

5.结合其他安全措施构建纵深防御体系

如有任何疑问或需要技术支持,请访问IrisCloud帮助中心或联系技术支持团队。

文档版本:v1.0

最后更新:2025年

适用产品:IrisCloud网络管理平台

文档类型:操作指南

本文档由资深技术文档工程师编写,基于IrisCloud产品知识库内容整理。